S.T.O.R.M.

CENTRO DE SERVICIOS DE SEGURIDAD GESTIONADA

SEGURIDAD TI, SISTEMAS Y CIBERSEGURIDAD

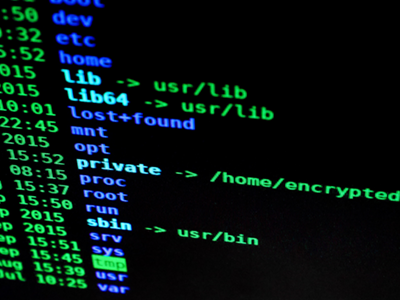

ESPECIALISTAS EN LINUX

Mediante el Manual de la Metodologia Abierta de Comprobacion de la Seguridad (OSSTMM, Open Source Security Testing Methodology Manual), uno de los estandares profesionales mas completos y comunmente utilizados en Auditorias de Serguridad para revisar la seguridad de los sistemas, disponemos de un marco de trabajo que cubre la totalidad del sistema de informacion, incluyendo, aunque no exclusivamente, Seguridad de la informacion (Inteligencia Competitiva, Privacidad, Documentos), Seguridad de los Procesos (solicitudes, sugerencias dirigidas, personas confiables), Seguridad en las Tecnologias de Internet ( abarcando desde logistica y controles, sistemas de confianza, redes, dispositivos y servidores, contraseñas, controles de acceso, detecciones de intrusos, politicas de seguridad, etc), Seguridad en las Comunicaciones ( Fax, voz, modems, PBX), Seguridad Inalambrica (Redes Wifi, bluetooth, infrarrojos, RFID, radio) hasta Seguridad Fisica (Controles de acceso, alarmas, entorno, analisis del perimetro).

Todos esto, unido a nuestra experiencia, se presentan a nuestros clientes agrupados en los siguientes servicios:

STORM - Security Testing, Observation and Report Methodology

BLACK SWAN TOOLS Herramientas de Seguridad y Sistemas

Somos una empresa de expertos en Seguridad Informática con 19 años de experiencia. Proporcionamos OUTSOURCING en Sistemas de Información y Ciberseguridad, a través de nuestro Centro de Servicios de Seguridad Gestionada.

Hemos desarrollado una Metodología Propia, «STORM» basada en los principales estándares y mejores prácticas de la industria de la seguridad.

Mediante «STORM», nuestras herramientas de Seguridad «BLACK SWAN TOOLS» y soluciones comerciales de terceros, securizamos la «Información» y los «Sistemas TI» que las sustentan. Nuestro objetivo es mantener la información a salvo, garantizando su Confidencialidad, Integridad, Disponibilidad, Autenticidad y Trazabilidad. Estos son son los Principios Básicos o Dimensiones de Seguridad sobre las que se sustenta cualquier política de seguridad, y en los que se basa el trabajo de OBICE, para proporcionar servicios a sus clientes que les permitan centrarse en su negocio.

Entornos LINUX y Windows son el centro de nuestro trabajo en Seguridad, aunque es en el primero en el que destacamos especialmente

Llevamos a cabo una Clasificacón la Información y damos un peso cualitativo a los datos para posteriormente asignarle un nivel de confidencialidad (pública, privada, restringida, etc.). Esta clasificación permitirá ahorrar costes a la hora de implementar contramedidas proporcionales al riesgo que mitigan y que protejan dicha información, en la creación de políticas relacionadas con el acceso a los datos, en la identificación de información crítica para la empresa, etc. Sin embargo, lejos de parecer sencillo y más aún en un entorno en el que se cuenta con multitud de dispositivos y servicios (equipos, servidores, routers, servicios web, DNS, etc.) resulta complejo valorar el nivel de criticidad de la información y determinar cuál de esta información es significativa y cuál no lo es.

El éxito de muchos de los ataques e intrusiones que sufren empresas y organizaciones se debe en gran parte a la cantidad de información que directa e indirectamente un atacante es capaz de obtener sobre sus sistemas. Esta fase, en la que un atacante intenta recopilar la mayor cantidad de información posible de su objetivo, incluso aquella información que conscientemente la organización sabe que es pública pero cuyas implicaciones desconoce, se denomina reconnaissance y es, sin duda alguna, una de las más importantes en el proceso de intrusión. Durante esta fase, el atacante, haciendo uso de diversas técnicas y herramientas obtiene nombres de dominio, rangos de red, servicios de máquinas, sistemas operativos, metainformación de documentos públicos, etc. con la que más adelante podrá llevar a cabo un ataque más específico.

En OBICE, la seguridad de la informacion es uno de los pilares fundamentales de la empresa, proporcionando asesoramiento, auditorias detalladas, soluciones y analisis que permitiran incrementar de forma radical el nivel de proteccion de su empresa ante este tipo de amenazas.

Dado que las amenazas hoy en día tienen muy diversa naturaleza, y afectan tanto a aspectos técnicos, como de gestión, cómo legales, planteamos el tratamiendo de las mismas desde un enfoque holístico. Aquí la política y los procedimientos son tan importantes como el producto, y la gestión tan importante como sus costes, tanto si se está asegurando una iniciativa BYOD a pequeña escala, como la seguridad perimetral de su sede principal, donde están centralizadas las aplicaciones y BBDD a las que acceden sus delegaciones.

No hay soluciones únicas, con las que conseguir eficacia en la seguridad. Así que primero nuestros consultores y técnicos escuchan. y cuando le han comprendido a usted y su organización, diseñan posibles soluciones, implementamos las herramientas y/o productos, y las políticas necesarias para mantenerse seguro.

ACTUACIONES

- Control de Vulnerabilidades

- Test de Penetración

- Restauración de Servicios:

- A partir de Copias de Seguridad

- Planes de Disaster Recovery

- Contención de Ataques:

- DDoS o Negación de Servicio

- Password Cracking

- Fuerza Bruta

- Spoofing o Falsificación de Identidad

- Inyección de Código

- ScriptAttack

- Phishing

- Robos de Información

- Chargeback

- Brechas

- Control activo y limpieza de todo tipo de Malware:

- Virus clásicos

- Gusanos de Red

- Ransomware

- Troyanos

- Spayware

- Phishing

- Adware

- Riskware

- Rootkits

- Otros

- Cualquier otra que permita securizar entornos e información

FIREWALLS Y PROXIES

El firewall o cortafuegos se encarga de bloquear la información entrante no autorizada a nuestro equipo o red, ya sea por hardware o por software. Los Sistemas Operativos, los antivirus y determinados tipos de hardware pueden venir con ellos, sin embargo la intensidad, heterogeneidad, cantidad de ataques existentes en la actualidad, puede hacer que estos sistemas no sean suficientes.

Desarrollamos y configuramos Firewalls de Software Dedicados basados en Linux, probados a partir de nuestra experiencia como ISP.

IPS / IDS - FILTRADO DE RED Y CONTENIDO

Un IDS (Intrusion Detection System) y un IPS (Intrusion Prevention System) realizan labores similares pero diferencias: Si bien el primero se encarga de detectar posibles amenzas buscando patrones en el trafico entrante y saliente del servidor el IPS va un paso mas alla, permitiendo establecer politicas de seguridad concretas a fin de realizar contramedidas contra ataques concretos.

Desarrollamos y adaptamos IDS e IPS a medida de cada empresa, adaptandonos a las necesidades de cada servicio.

ANTIVIRUS / ANTIMALWARE / DLP

INGENIERÍA INVERSA

No todas los virus cuentan con antivirus, por lo que es necesario realizar un analisis previo a fin de determinar el funcionamiento interno de los mismos y plantear alternativas de cara a su tratamiento, deteccion y funcionamiento.

Realizamos analisis de malware, principalmente amenazas web, a fin de lograr detectar, bloquear y proteger los servicios de este tipo de amenaza.

SISTEMAS DE CIBERVIGILANCIA

En las ultimas decadas, los sistemas de cibervigilancia, es decir, dedicados a hacerse pasar por servicios o maquinas legitimas y filtrando la red en busca de usuarios, contraseñas, y datos sensibles, se ha incrementado notablemente.

Disponemos de una dilatada experiencia realizando labores de deteccion y prevencion de este tipo de amenazas en redes empresariales.

INTEGRIDAD DE ARCHIVOS

Los archivos forman una parte vital de la empresa, y por tanto, es necesario protegerlos de forma especializada. Soluciones de backup, detectores de modificaciones y sistemas de permisos son herramientas esenciales para protegerlos de alteraciones no deseadas.

Realizamos asesoramiento de este tipo de tareas, asi como disponemos de herramientas para cada caso, tanto a nivel local como online.

MONITORIZACIÓN / CORRELACIÓN DE EVENTOS

Los Logs o registros son generados por el sistema y sus servidores, informando a los administradores de acces, fallas y sucesos de los mismos. A fin de detectar posibles problematicas, desde fallos hardware, software o ataques que afecten a uno o mas servicios, es necesario realizar una tarea de monitorizacion constante.

Asimismo, existen herramientas que permiten agrupar dichas problematicas en casos comunes, llamadas correladores de eventos.

En OBICE realizamos este tipo de trabajo a diario y no solo en nuestros sistemas, si no que ofertamos un servicio de monitorizacion a nuestros clientes.

FOOTPRINTING - FINGERPRINTING

ljdfsdgdfogjdslfgmñlmvñdsmbfsmhlsd´sdlmfg4kfg

mkdfgnlkdfngldsfng

CORREO CON VALIDEZ LEGAL

El correo electronico es la principal herramienta de comunicacion de nuestros dias, utilizandose tanto para contratacion como para comunicacion interna. Es por ello que para determinadas comunicaciones y a fin de mantener validez legal, se ha incrementado el uso de la firma electronica.

En OBICE damos un paso mas, y realizamos servicios de sellado de tiempo y cifrado, garantizando que el correo no ha sido modificado en su transito a la cuenta de destino, y que éste existia en la fecha y hora indicadas (sellado de tiempo), aportando una validez legal sin precedentes.

ENCUÉNTRANOS EN: